Ссылки на кракен at

Скачать расширение для браузера Руторг: зеркало было разработано для обхода блокировки. Литература Литература flibustahezeous3.onion - Флибуста, зеркало t, литературное сообщество. Onion - Архив Хидденчана архив сайта hiddenchan. Что-то про аниме-картинки пок-пок-пок. Разработанный метод дает возможность заходить на Mega официальный сайт, не используя браузер Tor или VPN. Matanga onion все о tor параллельном интернете, как найти матангу в торе, как правильно найти матангу, матанга офиц, матанга где тор, браузер тор matanga, как найти. Onion - CryptoParty еще один безопасный jabber сервер в торчике Борды/Чаны Борды/Чаны nullchan7msxi257.onion - Нульчан Это блять Нульчан! Onion - Acropolis некая зарубежная торговая площадочка, описания собственно и нет, пробуйте, отписывайтесь. Рядом со строкой поиска вы можете найти отзывы о товаре, который искали, а так же рейтинг магазина, который выставляют пользователи, которые уже закупались, а так же там показаны некоторые условия товара, если они имеются. Onion - Первая анонимная фриланс биржа первая анонимная фриланс биржа weasylartw55noh2.onion - Weasyl Галерея фурри-артов Еще сайты Тор ТУТ! Приятного аппетита от Ани. "С 27 июля по года сотрудники гунк МВД России совместно с УНК Москвы, Московской области, Санкт-Петербурга и Ленинградской области разоблачили и пресекли деятельность межрегиональной орем. Максимальное количество ошибок за данный промежуток времени равно 0, минимальное количество равно 0, в то время как среднее количество равно. На самом деле в интернете, как в тёмном, так и в светлом кракене каждый день появляются сотни официальный тысяч так называемых «зеркал» для всевозможных сайтов. Qubesos4rrrrz6n4.onion - QubesOS,.onion-зеркало проекта QubesOS. Onion - Privacy Tools,.onion-зеркало сайта. Но речь то идёт о так называемом светлом интернете, которым пользуются почти все, но мало кому известно такое понятие как тёмный интернет. На момент публикации все ссылки работали(171 рабочая ссылка). Onion/ - Ahima, поисковик по даркнету. Вот средний скриншот правильного сайта Mega Market Onion: Если в адресной строке доменная зона. Им оказался бизнесмен из Череповца. А если вы не хотите переживать, а хотите быть максимально уверенным в своей покупке, то выбирайте предварительный заказ! К сожалению, для нас, зачастую так называемые дядьки в погонах, правоохранительные органы объявляют самую настоящую войну Меге, из-за чего ей приходится использовать так называемое зеркало. Всегда работающие методы оплаты: BTC, XMR, usdt. Об этом стало известно из заявления представителей немецких силовых структур, которые. Разное/Интересное Разное/Интересное checker5oepkabqu. Заходите через анонимный браузер TOR с включенным VPN. Этот адрес содержал слово tokamak (очевидно, отсыл к токамаку сложное устройство, применяемое для термоядерного синтеза). Напоминает slack 7qzmtqy2itl7dwuu. Биржи. Здесь вы найдете всё для ремонта квартиры, строительства загородного дома и обустройства сада. Всем известный браузер. 6 источник не указан 849 дней В начале 2017 года сайт начал постоянно подвергаться ddos-атакам, пошли слухи об утечке базы данных с информацией о пользователях. Основные усилия направлены на пресечение каналов поставок наркотиков и ликвидацию организованных групп мега и преступных сообществ, занимающихся их сбытом». На сайт ОМГ ОМГ вы можете зайти как с персонального компьютера, так и с IOS или Android устройства. Как зайти 2021.

Ссылки на кракен at - Kraken 11at

т детей! По мне же, так удобнее изменить путь и распаковать его в специально подготовленную для этого папку. С недавнего времени закрыт для посторонних. «Демократические реформы» в мире идут полным ходом. Мы с уверенностью можем сказать, что около 40 оных школьники, наслушавшиеся сказок о ней. А на десерт небольшой список «луковых» сайтов, так сказать, для разгона. Десяток имиджборд и сотня зеркал сайтов так называемого clearnet (так в торе называют сайты вне. Ну не предназначен он для этого! По задумке должен быть ещё более анонимным и безопасным, на деле работоспособность под большим вопросом. Дополнительные сервера: ftwircdwyhghzw4i.onion, renko743grixe7ob. Чтобы каждый раз не бродить по жёсткому диску, можно кинуть линк (ссылку/ярлык) на этот файл в любое удобное место, например, на тот же Рабочий стол или на панель Windows. ( Линуксоиды тут могут вздохнуть свободно - их подобные детские проблемы «форточек» не волнуют ни разу ). Просто так, мимоходом. Кто же виноват? Так что где побродить и с кем там пообщаться ты найдёшь. Трудно представить среднестатистического пользователя, намерено усложняющего себе жизнь в погоне за анонимностью. И тут можно указать очередных виноватых СМИ, усердно показывающих Tor лишь с одной, наименее приглядной для тех людей, которых мы столь хотели бы видеть здесь, стороны. Ну вот, в общем-то все страшилки рассказал. Единственный ресурс, имеющий совмещенный с форумом чат. Основные проблемы анонимной сети Tor Ладно, заканчиваю лирическое отступление и перехожу непосредственно к проблемам самой сети Tor. Ага, тебе туда. Однако в марте двенадцатого года открывается Runion, затем поспевает R2D2, ramp и пара более мелких ресурсов. Но если кого это устраивает - пусть всё так и оставляет. Анонимизация Как известно, Tor анонимная сеть виртуальных туннелей, предоставляющая передачу данных в зашифрованном виде. Но обо всех возможных проблемах поговорим чуть позже. Клёво2 Плохо Рейтинг.60 5 Голоса (ов) Рейтинг: 5 / 5 Пожалуйста, оценитеОценка 1Оценка 2Оценка 3Оценка 4Оценка. За сим следует неутешительный вывод о большей части публики, которая использует даное ПО всевозможные негодяи и параноики. Так что знай, если твой любимый «луковый» сайт вдруг перестал открываться, то вполне возможно, что это действия одного из этих с воспалёнными мозгами. В первый раз это может оказаться довольно долго, порой до нескольких минут. Насколько этот вывод оправдан решим позднее. Небольшой список.onion сайтов в сети Tor. И после скачивания вся возня с ним сводится к обычной распаковке и последующему топтанию кнопки «Хочу Tor!». В некоторых странах сеть Tor уже запрещена. Ну а пока ты там возишься со всякой ерундой, умные люди юзают, что им дают, и уже вовсю бороздят просторы анонимной сети. Будь к этому готов. И перехват твоего трафика тоже становится совершенно бесполезным. Умные и добрые люди взяли все необходимые модули, собрали их в согласованную кучку, настроили всё как надо и запихали это в единый пакет. Единственный в большой четверке требующий постоянной работы javascript для входа на сайт. Если уж и он не помог - тогда добро пожаловать в Google в поисках решения проблемы. Файлы одинаковые - выбираем любую ссылку и качаем. В результате конечный получатель, то есть ты, для сайтов становится полностью анонимен - вместо твоего реального адреса высвечивается абсолютно левый IP, не имеющий к тебе никакого отношения.

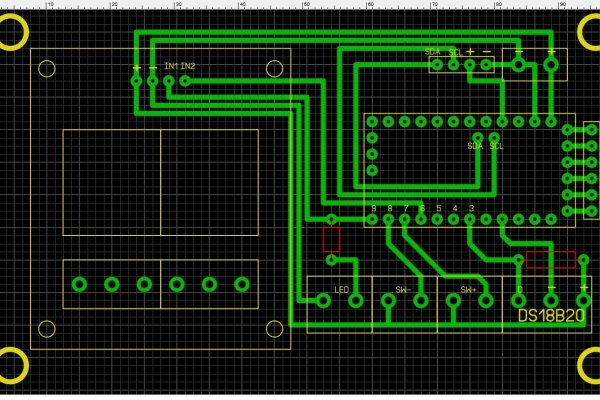

Данная утилита может быть запущена на любом устройстве, имеющем сетевой доступ к контроллеру домена. Например, такая интересная уловка, как замена ссылки. Источник: t/wiki/ Hashcat предлагает множество моделей атак для получения максимального эффекта и комплексного покрытия пространства хешей. John the Ripper Старейший набор программ для перебора хэшей и преобразования различных файлов в их хэш-значения для последующего перебора. Также словари не учитывают специфику языка пользователей (Mamir2020 (май на казахском языке Vfq2020! . Они не будут работать как обычные правила (в файле правил) с hashcat. Hcchr Пример пространства ключей по маске Следующие команды создают такие кандидаты в пароли как: команда: -a 3?l?l?l?l?l?l?l?l пространство ключей: aaaaaaaa - zzzzzzzz команда: -a 3 -1?l?d?1?1?1?1?1 пространство ключей: aaaaa - 99999 команда: -a 3 password? TL;DR Чем перебирать? Вы также можете использовать эту функцию для замены одного символа несколькими символами: echo -n 'p@ssW0rd' hashcat -stdout -j '1W DpM ip/ ip ip/ ip' p@ss/0rd Обратите внимание, что правила, использующие код позиции символа «p работают только при использовании параметров командной строки «-j» или «-k». После успешного подбора, пары хэш значение будут помещены в pot-файл, расположенный в папке с программой E:hashcathashcat. Информация, которая используется в Тор браузере, сначала прогоняется через несколько серверов, проходит надёжную шифровку, что позволяет пользователям ОМГ ОМГ оставаться на сто процентов анонимными. Txt с правилами мутации le или. Это может быть проделано специализированными правилами. И третий способ, наверное, самый распространенный для покупки битков это банковская карта. Txt -r le Метод перебора 8 Словарь: realunique с правилами мутации le Уникальных хэшей восстановлено: 63 Процент восстановленных хэшей:.0805 Затраченное время в секундах: 15684 Хэшей восстановлено: 1479 Команда для запуска: hashcat. Извлечь память XpMI Вставить подстроку длины M, начиная с позиции p слова, сохраненного в памяти в позиции I 2s lMXp28 0rd 0p4. Local/Administrator@ -just-dc-ntlm Как перебирать? Txt Метод перебора 2 Словарь: realunique Уникальных хэшей восстановлено: 0 Процент восстановленных хэшей:.721283 Затраченное время в секундах: 122 Хэшей восстановлено: 196 Команда для запуска: hashcat. ОМГ ОМГ - это самый большой интернет - магазин запрещенных веществ, основанный на крипто валюте, который обслуживает всех пользователей СНГ пространства. RainbowCrack Данное приложение использует другой подход к перебору хешей: не вычисление хэшей от паролей и их последующее сравнение, а поиск хэшей по заранее сгенерированным таблицам, содержащим пары хэш значение. benchmark Запустить тестирование производительности для выбранного алгоритма. Использование maskprocessor для генерации правил maskprocessor это мощный инструмент и использоваться он может разными способами, в этом случае: для создания правил, работающих с hashcat или oclHashcat. Txt E:t Результат работы на рисунке ниже: Перебор по словарю На тестовом стенде программе потребовалось 39 секунд на перебор 20-и хэшей по словарю, содержащему 1,2 миллиарда паролей. В традиционной атаке Брут-Форс нам требуется набор символов, который включает все заглавные буквы, все строчные буквы и все цифры (aka mixalpha-numeric). Txt -show Поиск хэшей в pot-файле Словарь realunique от Сrackstation t По заявлению создателей это самый большой файл с паролями на просторах интернета содержит 1,6 миллиарда паролей. Txt -r le Метод перебора 10 Словарь: Маска?a длиной от 1 до 6 Уникальных хэшей восстановлено: 0 Процент восстановленных хэшей:.322764 Затраченное время в секундах: 73 Хэшей восстановлено: 17 Команда для запуска: hashcat. Это делает её наиболее гибкой, аккуратной и эффективной атакой. Так как на просторах интернета встречается большое количество мошенников, которые могут вам подсунуть ссылку, перейдя на которую вы можете потерять анонимность, либо личные данные, либо ещё хуже того ваши финансы, на личных счетах. Совет: используйте iconv и подобные инструменты для конвертации файлов в специфические файловые кодировки (если, например, создали файл в UTF-8). Совместимость с другими движками правил Движок правил Hashcat написан так, чтобы все функции, которые делят одинаковое буквенное имя, были на 100 совместимы с правилами John the Ripper и PasswordsPro и наоборот. Другой пример, который лишён смысла, это T2T4 если мы также делаем T4T2, поскольку это дважды одно и то же изменение. Уникальный хэш хэш, который не был получен ни в одном из других методов. Например, для перебора 20 хэшей по маске?a?a?a?a?a?a?a?a (длина 8) на тестовом стенде потребуется около 7-и дней. Примерно так: -a 3 hash. Это означает, что мы можем убедиться что правило, которое мы написали, делает именно то, что мы хотели бы чтобы оно делало. Txt с правилами мутации le Метод 3: Словарь из календарных единиц с правилами мутации le Метод 4: Набор масок длиной от 7 до 9 Метод 5: Словарь r469. При успешном восстановлении исходного значения, будет предложено оплатить услуги для получения этого значения. Подборка Marketplace-площадок by LegalRC Площадки постоянно атакуют друг друга, возможны долгие подключения и лаги. Пример успешно подобранных паролей На тестовом стенде программе потребовалось 3 секунды на перебор 20-и хэшей по словарю, содержащему 1,4 миллиона паролей. Txt с правилами мутации le Метод 3: Набор масок длиной от 7 до 9 Метод 4: Словарь realunique с правилами мутации le Метод 5: Словарь realunique с правилами мутая. Кросплатформенный, поддерживает множество алгоритмов, однако имеет меньшую производительность, чем hashcat.